INFORMATICA

LA SICUREZZA

In una qualsiasi rete di comunicazione ha sempre avuto grande importanza la sicurezza dei dati trasmessi tra una sorgente e una destinazione,

particolarmente, poi, quando è coinvolta la rete internet.

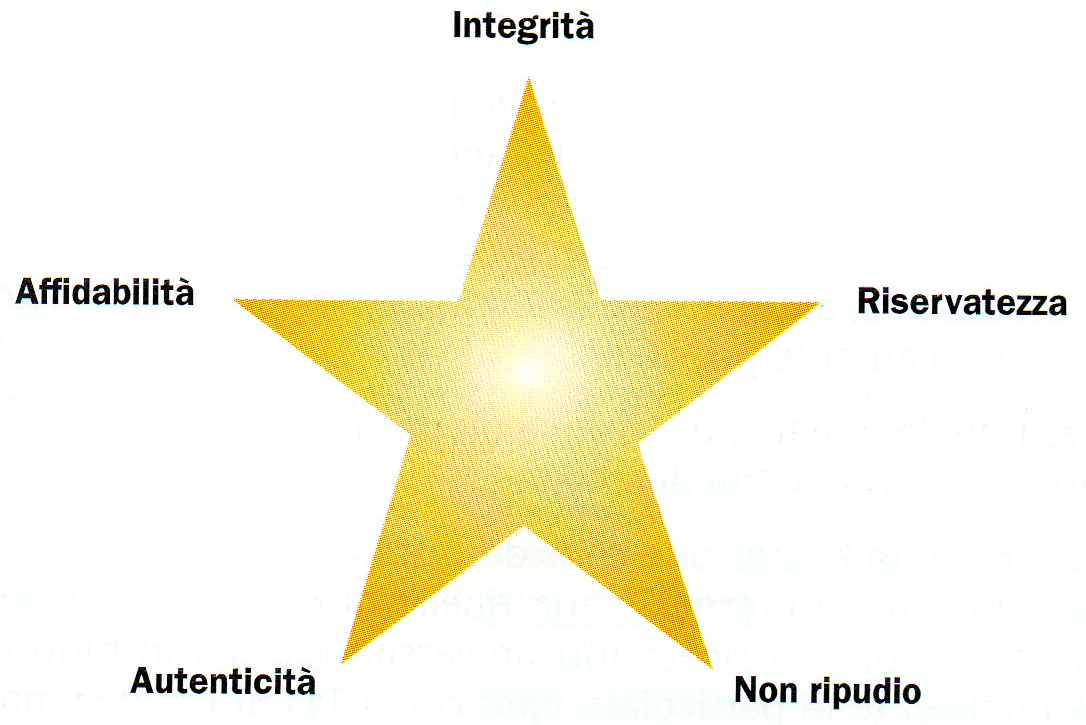

Per sicurezza di un sistema informatico intendiamo la salvaguardia di affidabilità, integrità, riservatezza, autenticità e non ripudio:

- Affidabilità dei dati: i dati devono essere sempre accessibili o disponibili agli utenti autorizzati;

- Integrità dei dati: è la protezione dei dati da modifiche non autorizzate;

- Riservatezza: è la protezione dei dati da letture non autorizzate;

- Autenticazione (o autenticità): è la protezione che offre la certezza della sorgente, della destinazione e del contenuto del messaggio;

- Non ripudio: è la protezione che offre la certezza che chi trasmette (non ripudio del mittente) e chi riceve (non ripudio del destinatario)

non possano negare di aver rispettivamente inviato e ricevuto i dati.

Con il termine attacco, nell’ambito informatico, ci si riferisce a quell’atto accidentale o intenzionale finalizzato a sovvertire le misure di sicurezza di un sistema informatico.

Colui che esegue un attacco è definito agente, e può essere:

- Agente attivo: se viola tutti gli aspetti relativi alla sicurezza;

- Agente passivo: se viola solo la riservatezza di un sistema informatico.

Coloro che commettono crimini informatici, vengono indicati come hacker o cracker:

- l’hacker è colui che testa le misure di sicurezza adottate dagli amministratori di sistema al fine di verificarne la stabilità e, nel caso trovi una falla nel sistema, informa i diretti responsabili sul probabile tipo di attacco;

- il cracker è colui che si serve della conoscenza informatica per arrecare danni o per commettere crimini.

I tipi di attacchi arrecabili ad un sistema sono:

- Sniffing: quando un computer deve inviare un'informazione a un altro computer, costruisce un "pacchetto" con l'indirizzo di quest'ultimo e lo spedisce in Rete.

La varie macchine che sono attraversate dal pacchetto lo "sentono", ma lo ignorano perché il pacchetto non contiene il loro indirizzo, a differenza del destinatario.

Tuttavia, tramite un programma di sniffer, è possibile far leggere al proprio computer i pacchetti che transitano sulla porzione di rete alla quale è connesso,

estraendone le informazioni più interessanti (come username, password...);

- Spoofing: tecnica che invia pacchetti modificando l’indirizzo IP dell’origine e facendo credere all’host di destinazione e ai vari nodi, che il pacchetto provenga da un’altra origine.

- DOS (Denial of Service – Negazione di servizio): viene impedito al sistema di erogare servizi;

- Spamming: invio di posta elettronica a chi non vuole riceverla. (es: invio di messaggi pubblicitari per e-mail);

- Nuking: se il cracker è a conoscenza dell’indirizzo IP di un cliente, può resettare, a distanza, il suo computer tramite un ping effettuato in un certo modo. Quest’operazione è nota come nuke.

Il malware è un programma progettato per permettere la propria riproduzione e nascondersi nel sistema per modificare o distruggere dati e programmi oppure interrompere momentaneamente o definitivamente il sistema.

Il malware si suddivide, a sua volta, in:

- worm o vermi: programmi che si inseriscono nella memoria RAM o di massa, cercando aree libere per replicarsi fino a saturare il sistema. I worm assumono il controllo delle funzioni del computer dedicate

al trasporto dei file o delle informazioni. Molti, infatti, saturano la banda disponibile con i propri messaggi e rendendo difficile la comunicazione; altri agiscono sulla posta elettronica, generando

migliaia di e-mail fasulle e saturando i server di posta. I warm possono essere la causa delle lunghe attese per l’apertura delle pagine web in internet;

- cavalli di troia o trojan: codice che si nasconde dietro un programma o documento che si attiva al verificarsi di alcuni eventi (ad esempio il giorno 13 di ogni mese);

- backdoor: “porte di servizio”, e cioè una volta installate, permettono al malintenzionato di divenire utente amministratore del sistema. Per installare una backdoor si utilizza un software di

scansione delle porte del server, per verificare che ci sia una porta non utilizzata e lasciata aperta;

- virus: programma autonomo che non ha bisogno di un altro programma che lo ospiti. Ha un meccanismo di replica e ha caratteristiche diverse:

- virus di file: programmi maligni che si sostituiscono completamente a un

programma e, nel momento in cui l’utente richiederà di eseguire quel

programma, in realtà sarà eseguito il virus;

- virus di boot: programmi che infettano il settore di boot e il master boot record

(MBR) dei dischi, zone speciali che contengono le informazioni per il

caricamento e l’avvio del S.O;

- virus polimorfici: programmi che si moltiplicano producendo cloni sempre diversi

tra loro e, nascondendosi dietro queste nuove forme, tentano di

sfuggire alla cattura;

- virus Stealth: programmi progettati in modo da non essere riconosciuti neanche

dal più potente degli antivirus. Per questa caratteristica, provocano spesso danni senza possibilità di difesa;

- virus TSR: programma che si attiva quando viene eseguito il programma infetto.

Installandosi nella RAM, infettano tutti gli altri programmi in esecuzione.