INFORMATICA

LA CRITTOGRAFIA

Una tecnica di difesa contro i tipi di attacchi, può essere la crittografia. La crittografia è quella branca della matematica che studia i metodi

per trasformare un messaggio in modo da renderlo solo al suo mittente e al suo destinatario.

Un esempio di crittografia è "il cifrario di Cesare", con il quale ad ogni lettera, se ne fa corrispondere, ad esempio, una a 3 posti da essa nell’alfabeto.

La crittografia può essere:

- simmetrica: si utilizza una sola chiave per cifrare e decifrare i messaggi. Questa chiave è conosciuta sia dal mittente quanto dal destinatario, pertanto deve essere mantenuta segreta.

Un esempio di algoritmo di cifratura a chiave simmetrica è il DES con chiave a 128 bit;

- asimmetrica: vengono utilizzate due chiavi, una per cifrare i messaggi e una per decifrarli. La conoscenza di una di queste due chiavi non fornisce informazioni sull’altra chiave.

Una delle chiavi deve essere resa pubblica, depositandola ad esempio in un registro di chiavi pubbliche in un server Internet. Un esempio di algoritmo a chiave asimmetrica è l'RSA con chiave a 256 bit.

La Firma Digitale

La firma digitale è un mezzo attraverso il quale i privati cittadini possono dare valore legale ai documenti che firmano al computer, infatti è tutelata dall'articolo 15 della

legge n°59 nota come legge Bassanini 1. Questo significa che si possono mettere carta e penna da parte in favore di file digitali molto più facili da gestire, inviare ed archiviare.

La firma digitale utilizza un sistema di cifratura a chiave asimmetrica con chiave di 512 bit.

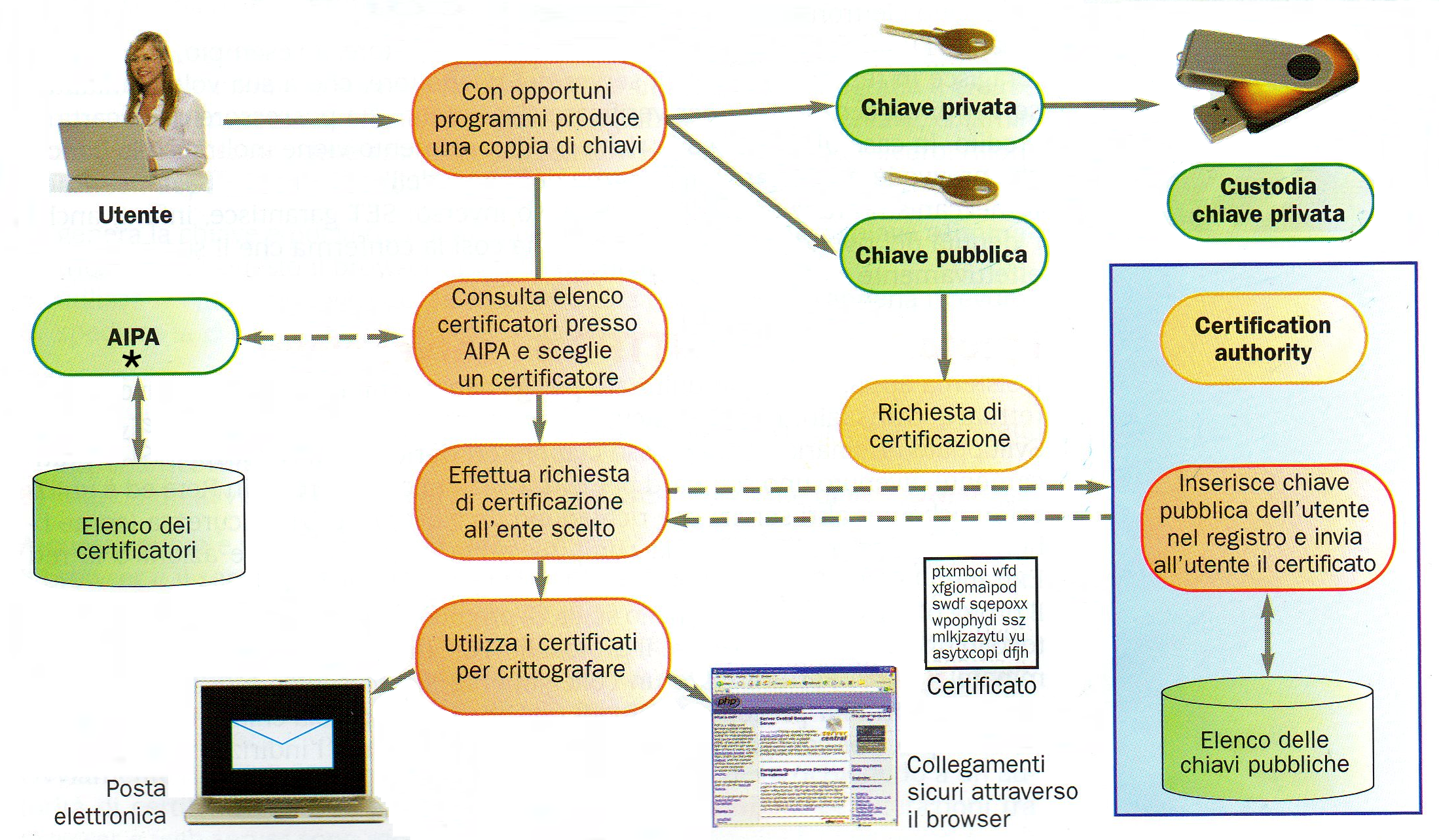

* AIPA: Autorità per l'Informatica nella Pubblica Amministrazione

Il certificato richiesto, contiene una stringa chiamata impronta digitale (o fingerprint) che consiste in un riassunto del contenuto del messaggio. Questa stringa viene calcolata con

una funzione detta one-way hash. Poi si crittografa l'impronta digitale con un algoritmo a chiave asimmetrica e il tutto viene spedito al destinatario. Quest'ultimo, ricevuto il messaggio e la firma elettronica,

decrittografa quest'ultima con la chiave pubblica del mittente. A questo punto il destinatario confronta la stringa riassuntiva con quella che si calcolerà in modo autonomo, sempre con una funzione one-way hash.

Se le due stringhe corrispondono, allora si avrà la certezza del mittente e quindi la trasmissione è sicura.